研究人员说,允许Mac和iPhone用户在设备之间无线传输文件的AirDrop功能正在泄露用户的电子邮件和电话号码,除了关闭它,没有人能做什么来阻止它。

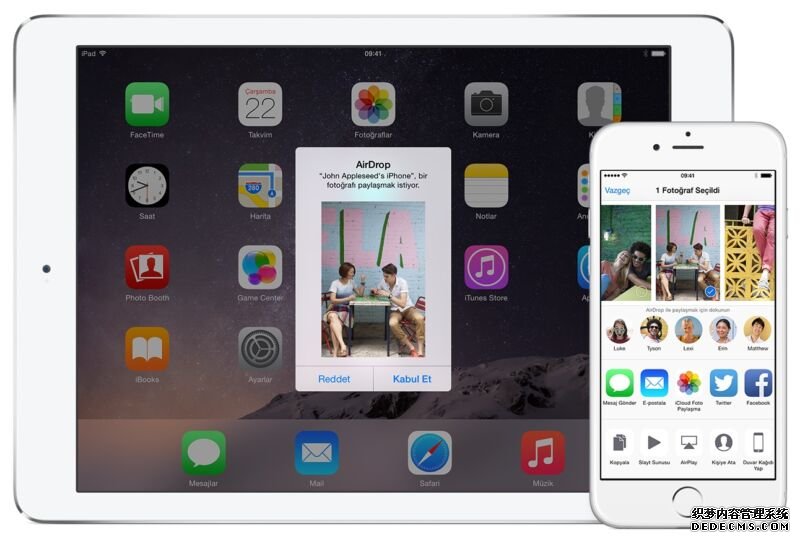

AirDrop使用Wi-Fi和Bluetooth Low Energy与附近的设备建立直接连接,这样它们就可以将图片、文档和其他东西从一台iOS或macOS设备发送到另一台设备。一种模式只允许联系人连接,一种模式允许任何人连接,最后一种模式完全不允许连接。

毫秒的问题

为了确定潜在发送者的设备是否应该与附近的其他设备连接,AirDrop广播蓝牙广告,其中包含发送者的电话号码和电子邮件地址的部分加密散列。如果截短的散列与接收设备地址簿中的任何电话号码或电子邮件地址相匹配,或设备被设置为接收所有人,两个设备将通过Wi-Fi进行相互验证握手。在握手过程中,设备交换所有者电话号码和电子邮件地址的完整SHA-256哈希值。

当然,散列不能被转换回生成它们的明文,但是根据明文中的熵或随机性的数量,它们通常是可以被计算出来的。黑客通过执行“蛮力攻击”来做到这一点,这种攻击抛出大量的猜测,然后等待生成搜索的哈希的那个。清晰文本中的熵越少,就越容易猜测或破解,因为攻击者可能尝试的候选对象就越少。

电话号码的熵值是如此之小,以至于这种破解过程是微不足道的,因为在包含世界上所有可能的电话号码结果的预先计算数据库中查找散列只需要几毫秒。虽然许多电子邮件地址具有更大的熵值,但它们也可以通过过去20年出现在数据库泄露事件中的数十亿电子邮件地址被破解。

“这是一个重要的发现,因为它使攻击者能够得到,而苹果用户的个人信息,在以后的步骤可以被滥用鱼叉式网络钓鱼攻击,诈骗、等或简单地出售,“基督教。维内特说,其中一个在德国的达姆施塔特工业大学研究人员发现了漏洞。“谁不想在WhatsApp上直接给唐纳德·特朗普(Donald Trump)发信息?”攻击者只需要在受害者附近安装一个支持wi - fi的设备。”

发送方泄漏vs.接收方泄漏

在八月份USENIX安全研讨会上发表的一篇论文中,Weinert和来自达姆施塔特理工大学SEEMOO实验室的研究人员设计了两种方法来利用这些漏洞。

对攻击者来说,最简单也是最有效的方法就是监视附近其他设备发送的发现请求。由于发送设备每次扫描可用的AirDrop接收器时都会公开自己的散列电话号码和电子邮件地址,因此攻击者只需要等待附近的mac电脑打开共享菜单或附近的iOS设备打开共享表。攻击者不需要知道目标的电话号码、电子邮件地址或任何其他事先知道的信息。

第二种方法基本上相反。攻击者可以打开共享菜单或共享表,看看附近的设备是否响应它们自己的散列细节。这种技术不如第一种技术强大,因为只有当攻击者的电话号码或电子邮件地址已经在收件人的通讯录中时,它才会起作用。

不过,当攻击者的电话号码或电子邮件地址为许多人所熟知时,沐鸣开户测速这种攻击可能会很有用。例如,经理可以使用它来获取任何员工的电话号码或电子邮件地址,这些员工的通讯录中存储着经理的联系信息。

在一封电子邮件中,Weinert写道:

我们所说的“发送者泄露”(即有意分享文件的人泄露了他们的散列联系标识符)可能会被利用在公共热点或其他感兴趣的地方植入“漏洞”(小型Wi-Fi启用设备)。

比如,你在会议室或政客、名人或其他“贵宾”聚集的活动(如奥斯卡颁奖典礼)中植入这种窃听器。只要他们中的一个在苹果设备上打开共享面板,你至少可以得到他们的私人手机号码。

从记者的角度来看,这就是我们所说的“接收方泄露”:假设你一直在与一位名人通过电子邮件联系,以报道一篇报道。如果名人因此存储了你的电子邮件地址,你可以很容易地得到他们的私人手机号码时,在接近(例如,在采访中)。在这种情况下,名人甚至不需要打开共享窗格或触摸他们的设备!

苹果沉寂了两年

研究人员表示,他们在2019年5月私下通知了苹果公司他们的发现。一年半后,他们向苹果展示了“PrivateDrop”,沐鸣开户测速这是他们开发的一种重新设计的AirDrop,使用了私人集交集(private set intersection),这是一种加密技术,允许双方执行联系发现过程,而不会泄露脆弱的散列。PrivateDrop的实现可以在GitHub上公开获得。

“我们在iOS/macOS上的PrivateDrop原型实现表明,我们的隐私友好的相互认证方法非常有效,可以在认证延迟远低于1秒的情况下保留AirDrop的典型用户体验,”研究人员在一篇总结他们工作的帖子中写道。

截至本周,苹果尚未表明是否计划采用PrivateDrop或其他方法来修复泄漏。苹果公司的代表没有回复要求就本文置评的电子邮件。

这意味着,每当有人在macOS或iOS上打开一个共享面板,他们就会泄露哈希值,至少会泄露他们的电话号码,可能还有他们的电子邮件地址。在某些情况下,仅仅启用空投就足以泄露这些细节。

Weinert说,目前防止泄露的唯一方法是在系统设置菜单中将“空投发现”设置为“无人”,同时避免打开共享面板。当在家里使用AirDrop或其他熟悉的设置时,这个建议可能有些过分。在会议或其他公共场所使用电脑可能更有意义。