谷歌的一名研究人员表示,一组高级黑客在为期9个月的行动中,利用了至少11个零日漏洞,利用被入侵的网站感染运行Windows、iOS和Android的设备,这些设备都打了补丁。

利用新颖的攻击和混淆技术、沐鸣开户测速对多种漏洞类型的精通以及复杂的交付基础设施,该组织在2020年2月利用了4个零日漏洞。黑客们能够将多个漏洞连接在一起,破坏完全打过补丁的Windows和Android设备,这使得谷歌的“零项目”和威胁分析小组的成员称该小组“高度复杂”。

没有结束

周四,零项目(Project Zero)的研究人员麦迪·斯通(Maddie Stone)表示,在2月份的攻击之后的8个月里,该组织又利用了7个以前未知的漏洞,这一次也存在于iOS系统中。与今年2月的情况一样,黑客们通过水坑攻击(waterhole attack)实现了这些漏洞。水坑攻击危及目标经常光顾的网站,并添加代码,在访问者的设备上安装恶意软件。

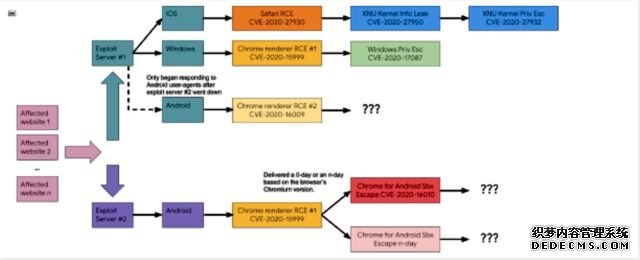

在所有的攻击中,这些网站都将访问者重定向到一个庞大的基础设施,根据访问者使用的设备和浏览器安装不同的漏洞。二月份使用的两台服务器只攻击了Windows和Android设备,之后的攻击也攻击了运行iOS的设备。下面是它如何工作的一个图表:

谷歌

能够穿透内置在戒备森严的操作系统和完全打了补丁的应用程序中的先进防御——例如,运行在Windows 10上的Chrome和运行在ios上的Safari——是该团队技能的一个证明。另一个证明是该组织有大量的零日。今年2月,谷歌在Chrome渲染器上修补了一个代码执行漏洞,之后黑客们很快又在Chrome V8引擎上增加了一个新的代码执行漏洞。

斯通在周四发表的一篇博文中写道:

这些漏洞涵盖了相当广泛的问题范围——从现代的JIT漏洞到大量的字体bug缓存。总的来说,每个漏洞本身都显示了对漏洞开发和正在被利用的漏洞的专家理解。在Chrome Freetype 0-day的案例中,开发方法对Project Zero来说是新颖的。解决如何触发iOS内核特权漏洞的过程并不简单。混淆的方法多种多样,要弄清楚很费时间。

总之,谷歌的研究人员总结出:

一个完整的链,针对完全补丁的Windows 10使用谷歌Chrome

两个部分链针对两个运行Android 10、沐鸣开户测速使用谷歌Chrome和三星浏览器的完全补丁的Android设备,以及

针对iOS 11-13的RCE漏洞和针对iOS 13的特权升级漏洞

这七个零日是:

CVE-2020-15999 - Chrome Freetype堆缓冲区溢出

CVE-2020-17087 - cng.sys . Windows堆缓冲区溢出

CVE-2020-16009 -在TurboFan地图中Chrome类型混淆

CVE-2020-16010 Chrome for Android堆缓冲区溢出

CVE-2020-27930 - Safari任意栈读写通过Type 1字体

CVE-2020-27950 - iOS XNU内核内存泄露在mach消息拖车

CVE-2020-27932 - iOS内核类型混淆与旋转门

穿刺防御

复杂的漏洞链需要突破现代操作系统和应用程序中内置的层层防御。通常情况下,这一系列攻击是为了利用目标设备上的代码,让代码突破浏览器的安全沙箱,并提升权限,使代码能够访问操作系统的敏感部分。

周四的帖子没有提供对袭击负责的组织的细节。特别有趣的是,如果知道这些黑客是研究人员已经知道的组织的一部分,或者是一个之前从未见过的团队。同样有用的还有被攻击对象的信息。

及时更新应用程序和操作系统以及避免可疑网站的重要性依然存在。不幸的是,这两件事对被这个未知组织入侵的受害者都没有帮助。