周二,微软修补了120个漏洞,其中两个值得注意,因为它们正受到主动攻击,第三个是因为它修复了之前的一个安全漏洞补丁,该漏洞让攻击者获得了一个后门,即使电脑更新后,这个后门仍然存在。

零日漏洞之所以得名,是因为受影响的开发人员在安全漏洞受到攻击之前没有时间发布补丁。零日漏洞是最有效的漏洞之一,因为它们通常不会被防病毒程序、入侵防御系统和其他安全保护程序发现。这些类型的攻击通常表明威胁行动者的手段高于平均水平,因为需要工作和技能来识别未知的漏洞和开发可靠的利用。更困难的是:这些漏洞必须绕过开发人员花费了大量资源来实现的防御。

黑客的梦想:绕过代码签名检查

第一个零日出现在所有支持的Windows版本中,沐鸣开户测速包括Windows 10和Server 2019,安全专家认为这两种操作系统是世界上最安全的。CVE-2020-1464是微软所谓的Windows Authenticode签名欺骗漏洞。利用该系统的黑客可以绕过恶意软件防御系统,将他们的恶意软件偷偷带入目标系统。恶意软件防御系统使用数字签名来证明软件是可靠的。

Authenticode是微软内部的代码签名技术,用于确保应用程序或驱动程序来自已知和可信的来源,不会被其他任何人篡改。因为它们修改了操作系统内核,所以只有当驱动程序带有其中一个加密签名时,它们才能安装在Windows 10和Server 2019上。在早期的Windows版本中,数字签名在帮助反病毒和其他保护措施检测恶意软件方面仍然发挥着重要作用。

攻击者绕过这一保护的典型途径是用从合法提供商那里偷来的有效证书在他们的恶意软件上签名。对Stuxnet蠕虫病毒的调查是研究人员首次发现这种策略的使用。人们普遍认为,10年前Stuxnet蠕虫病毒曾针对伊朗的核项目。

然而,从那以后,研究人员发现,这种行为至少可以追溯到2003年,而且比之前认为的要广泛得多。被盗证书的事件仍然经常发生,最近的一起事件是利用2018年从Nfinity Games偷来的证书签名恶意软件,今年早些时候感染了几家大型多人在线游戏制造商。

CVE-2020-1464使得黑客有可能实现同样的绕过,而不用担心窃取有效证书或担心它可能被撤销。受影响的Windows版本表明,沐鸣开户测速该漏洞已经存在多年。微软没有提供漏洞产生的原因,如何被利用(以及被谁利用),或者目标是谁的细节。

微软通常将此归功于报告其修复缺陷的研究人员,但微软本月周二更新的确认页面完全没有提及CVE-2020-1464。微软的一名代表说,这是通过微软内部的研究发现的。

旧得很不安全

另一种“零日攻击”可以在目标用ie浏览器查看恶意内容时安装攻击者选择的恶意软件,ie是一种代码基础过时的古老浏览器,容易受到各种攻击。

根据安全公司Sophos的说法,CVE-2020-1380源自于一种“免后使用”(use- afterfree)类bug,该bug允许攻击者将恶意代码加载到一个内存位置,而该内存位置在之前的内容不再使用时被释放。该漏洞存在于IE的JavaScript引擎的即时编译器中。

攻击者利用这个漏洞的一种方法是在目标访问的网站上植入陷阱代码。另一种方法是在使用IE渲染引擎的应用程序或Microsoft Office文档中嵌入恶意ActiveX控件。尽管是有害的,Windows将显示ActiveX控件是“安全的初始化”。

毫无疑问,在野外的利用是警告的人或组织的攻击。但总而言之,CVE-2020-1380对整个互联网的关注较少,因为受到威胁的用户基数较小。随着Chrome、Firefox和Edge的高级保护措施的兴起,IE已经从一个几乎垄断使用的浏览器变成了市场份额不到6%的浏览器。任何仍在使用它的人都应该放弃它,转而使用更好的防御手段。

一个难以捉摸的修复的“leet”bug

周二发布的第三个补丁是CVE-2020-1337。它的数字1337是一个值得注意的特征,沐鸣开户测速黑客经常用这个数字来拼写“leet”(精英)。更重要的区别是,它是微软5月份发布的CVE-2020-1048的补丁。

五月份的补丁是为了修复Windows打印假脱机程序中的一个权限升级漏洞。打印假脱机程序是一种管理打印过程的服务,包括定位打印机驱动程序、加载它们以及调度打印作业。

简而言之,这个漏洞使得有能力执行低特权代码的攻击者有可能在易受攻击的计算机上建立后门。攻击者可以在此之后的任何时间返回来升级对全能系统权限的访问。打印假脱机程序允许攻击者以系统特权将任意数据写入计算机上的任何文件,从而导致了该漏洞。这使得删除恶意DLL并让具有系统特权的进程执行它成为可能。

研究人员Yarden Shafir和Alex Ionescu在这篇文章中对该缺陷进行了详细的技术描述。他们指出,打印假脱机程序几乎没有得到研究人员的注意,尽管它是仍在Windows上运行的最古老的代码之一。

在微软发布补丁不到两周后,一位名为math1as的研究人员向漏洞奖励服务Zero Day Initiative提交了一份报告,报告显示更新未能修复该漏洞。这一发现要求微软开发一个新的补丁。结果是周二公布的。ZDI在这里有一个失败补丁的完整崩溃。

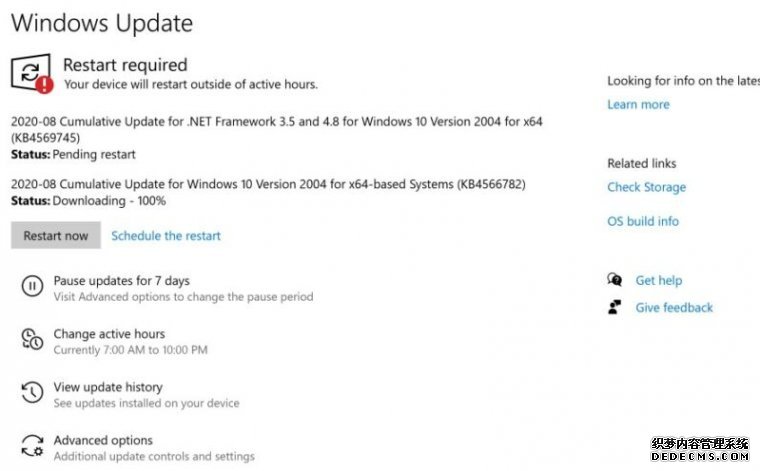

总之,本月周二的更新补丁修补了近36个评级为关键的漏洞,还有许多漏洞评级较低。在发布后的一天左右,Windows会在电脑不使用的时候自动下载并安装补丁。

对于大多数人来说,这个自动更新系统是好的,但是如果你像我一样想马上安装它们,那也很容易。在Windows 10上,去开始>设置>更新和安全> Windows更新,并点击检查更新。在Windows 7上,进入启动>控制面板>系统和安全> Windows更新,点击检查更新。需要重新启动。