一名研究人员说,一种新的攻击可以利用通用即插即用网络协议中的安全漏洞,远程控制数以百万计的路由器、打印机和其他设备。

该漏洞被命名为CallStranger,沐鸣开户测速它最有用的地方是迫使大量设备参与分布式拒绝服务(distributed denial service,简称ddos)攻击,利用垃圾流量淹没第三方目标。call陌生人也可以被用来窃取网络内部的数据,即使网络受到数据丢失预防工具的保护,这些工具是为防止此类攻击而设计的。该漏洞还允许攻击者扫描内部端口,否则这些端口是不可见的,因为它们不会暴露在互联网上。

数十亿的路由器和其他所谓的物联网设备易受CallStranger,尤努斯Cadırcı,土耳其研究员发现了漏洞和写的概念验证攻击利用它的代码,在周末写了。然而,要使该漏洞真正发挥作用,一个易受攻击的设备必须具有通用即插即用协议(UPnP),即在互联网上公开的协议。这一限制意味着只有一小部分易受攻击的设备可以被真正利用。

这么多年来仍然不安全

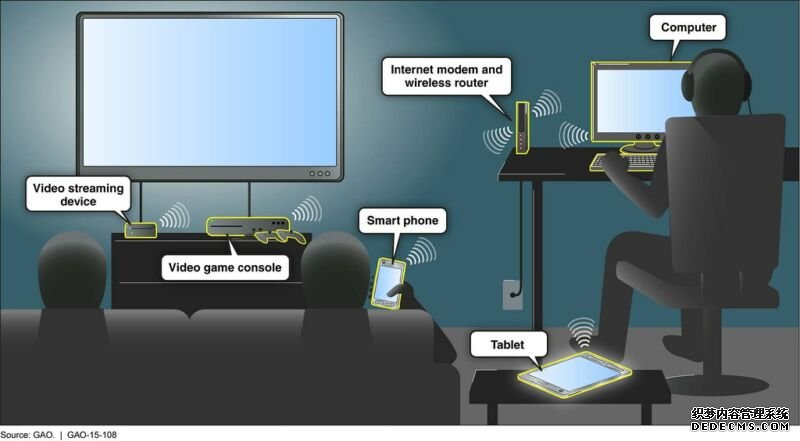

已有12年历史的通用即插即用协议通过允许设备在网络上自动找到彼此,从而简化了连接设备的任务。它使用HTTP、SOAP和XML协议来宣传自己,并在使用Internet协议的网络上发现其他设备。

虽然自动化可以消除手动打开不同设备用来通信的特定网络端口的麻烦,但通用即插即用多年来已经让用户遭受各种攻击。2013年,一项互联网范围内的扫描发现,通用即插即用使超过8100万台设备对本地网络以外的人可见。这一发现令人惊讶,因为该协议不应该与外部设备通信。暴露的主要原因是几个公共代码库监视用户数据报协议包的所有接口,即使配置为只监听内部接口。

2018年11月,研究人员发现了两起使用通用即插即用的攻击。其中一个使用了Broadcom芯片中漏洞百出的“通用即插即用”(UPnP)实现,将100,000路由器搅和到一个僵尸网络中。另一种攻击针对的是4.5万台路由器,它利用另一种通用即插即用技术中的漏洞,打开了有助于传播“永恒之红”和“永恒之蓝”(eternal nalred and EternalBlue)的端口。“永恒之蓝”是一种强大的Windows攻击,沐鸣开户测速由美国国家安全局开发,后来被窃取。

现在就订阅

CallStranger允许远程未经身份验证的用户与本应只能在本地网络内访问的设备进行交互。该漏洞的一个用途是将大量垃圾通信定向到攻击者选择的目的地。由于发送到攻击者指定目的地的输出比攻击者发起的请求大得多,CallStranger提供了一种特别强大的方法来放大攻击者的资源。其他功能包括枚举本地网络上的所有其他通用即插即用设备,以及泄漏存储在网络上的数据,在某些情况下,即使它受到数据丢失预防工具的保护。

该漏洞被跟踪为CVE-2020-12695,建议在这里和这里。Cadırcı公布PoC脚本演示CallStranger这里的功能。

该漏洞通过滥用通用即插即用订阅功能来发挥作用,当某些特定事件发生时,例如播放视频或音乐时,设备使用这种功能来接收来自其他设备的通知。具体地说,CallStranger发送订阅请求,这些请求伪造URL来接收产生的“回调”。

为了执行ddos, CallStranger发送了一连串的订阅请求,这些请求恶搞了互联网上第三方网站的地址。当攻击与其他设备一起执行时,冗长的回调会以垃圾流量的洪流轰击站点。在其他情况下,接收回调的URL指向内部网络中的设备。这些响应可能会创建类似于服务器端伪造请求的条件,从而允许攻击者攻击位于网络防火墙之后的内部设备。

脆弱的是设备Cadırcı已确认:

Windows 10(可能包括服务器在内的所有Windows版本)- upnphost.dll 10.0.18362.719

Xbox One- OS版本10.0.19041.2494

ADB TNR-5720SX Box (TNR-5720SX/v16.4-rc-371-gf5e2289 UPnP/1.0 BH-upnpdev/2.0)

华硕媒体流

华硕Rt-N11

BelkinWeMo

Broadcom ADSL调制解调器

佳能SELPHY CP1200打印机

Cisco X1000 - (LINUX/2.4 UPnP/1.0 BRCM400/1.0)

Cisco X3500 - (LINUX/2.4 UPnP/1.0 BRCM400/1.0)

D-Link DVG-N5412SP WPS路由器(OS 1.0 UPnP/1.0 Realtek/V1.3)

EPSON EP, EW, XP系列(EPSON_Linux UPnP/1.0 EPSON UPnP SDK/1.0)

惠普Deskjet, Photosmart, Officejet ENVY系列(POSIX, UPnP/1.0, Intel MicroStack/1.0.1347)

华为HG255s路由器-固件HG255sC163B03 (ATP通用np核心)

NEC AccessTechnica WR8165N路由器(OS 1.0 UPnP/1.0 Realtek/V1.3)

飞利浦2k14MTK电视-固件TPL161E_012.003.039.001

三星UE55MU7000电视-固件- ktmdeu -1280.5, BT - S

三星MU8000电视

TP-Link TL-WA801ND (Linux/2.6.36, UPnP/1.0, UPnP设备便携SDK /1.6.19)

Trendnet TV-IP551W (OS 1.0 UPnP/1.0 Realtek/V1.3)

Zyxel VMG8324-B10A (LINUX/2.6 UPnP/1.0 BRCM400-UPnP/1.0)

开放连接基础Cadırcı报告他的发现,“维护协议,基金会已经更新底层规范修复缺陷。用户可以与开发人员和制造商联系,沐鸣开户测速以确定补丁是否或何时可用。相当大比例的物联网设备从未收到制造商的更新,这意味着该漏洞将在一段时间内存在。

和往常一样,最好的防御方法是完全禁用通用即插即用。大多数路由器通过取消设置菜单中的复选框来允许这样做。对于那些坚持使用“通用即插即用”的用户,可以使用这样的网站来确保路由器不会暴露敏感端口。具有经验和能力的通用即插即用用户还可以定期检查日志以发现漏洞。