2019年12月,广受欢迎的文档数据库MongoDB为该平台增加了一个相当激进的新功能:字段级数据库加密。乍一看,人们可能会怀疑,在已经有静态存储加密和飞行传输加密的世界中,这是否是一个有意义的特性,但经过更仔细的分析后,答案是肯定的。

MongoDB最早使用这项新技术的客户之一是Apervita,这家供应商为2000多家医院和近200万名患者处理机密数据。Apervita在开发和改进该技术期间与MongoDB并肩工作。

自去年12月普及以来,该技术还被多家政府机构和《财富》(Fortune) 50强企业采用,沐鸣开户测速其中包括一些最大的药房和保险公司。

简单地说,就是字段级加密

MongoDB的字段级加密(FLE)提供了在其加密的文档存储中存储特定部分数据的能力。MongoDB的社区(免费)版本允许对客户端应用程序中的字段进行显式加密。

mongodb的企业版本——以及蒙戈的云数据库——即服务(atlasas -a- service)——也支持自动加密。MongoDB Enterprise和Atlas还可以在服务器端对受保护的字段进行加密,从而防止终端无能的应用程序开发人员意外地以明文存储敏感数据。如果应用程序拥有自由或企业版本的密钥,则可以在读取时自动解密已加密的字段。

设置一个自动加密的数据库有点太麻烦了,不能在这里插入代码。但是,为了理解加密是如何发生的以及何时发生的,可能需要快速查看一下Python代码来执行一个显式加密的MongoDB插入:

显式加密字段:

encrypted_field = client_encryption.encrypt (

“123456789”,

Algorithm.AEAD_AES_256_CBC_HMAC_SHA_512_Deterministic,

key_id = data_key_id)

科尔。insert_one ({“encryptedField”: encrypted_field})

这里的显式调用非常清楚发生了什么:数据在客户端应用程序端加密,然后发送到MongoDB服务器实例并存储。这显然给我们带来了飞行和静止加密的最大好处,但这里提供的另一层防御可能不那么明显。

仔细查看系统管理员问题

系统管理员和数据库管理员是数据保密性方面最棘手的问题之一。计算机需要具有启动、停止、维护和监视服务所需的所有权限的人工操作员;这要求系统管理员有效地访问存储在系统上或由系统处理的任何数据。

类似地,数据库(尤其是大型数据库)必须有数据库管理员。DBA可能没有系统管理员所具有的对系统的底层根访问权限,但是可以访问数据库本身的内部工作机制。除了设计数据库的初始结构之外,DBA还必须能够记录和监视正在运行的数据库引擎,以识别数据中的“热点”。

这些热点可能需要重新构造或索引,以在出现性能问题时缓解这些问题。正确地对它们进行故障排除还常常意味着DBA需要能够重播麻烦的查询,以查看DBA的更改是否对性能产生了积极或消极的影响。

静态加密对于解决系统管理员问题或DBA问题几乎没有作用。虽然系统管理员不能通过克隆系统的原始磁盘来获得有意义的数据,但是一旦系统的存储被解锁,他们可以很容易地从运行的系统中复制未加密的数据。

如果存储加密密钥存在于硬件中(例如,内置于可信平台模块(TPM)中),则几乎不会缓解系统管理员问题,沐鸣开户测速因为系统管理员可以访问正在运行的系统。正如Apervita CTO Michael Oltman告诉我们的那样,“我们不担心有人带着我们的服务器从AWS数据中心走出来。”

静态加密系统需要远程操作员使用引导时提供的密钥解锁存储,这在一定程度上缓解了这个问题。但是本地系统管理员可能仍然有机会破坏正在运行的机器,并且可用性可能会受到影响,因为远程密钥操作符的不可用意味着在涉及重新启动的维护窗口之后服务不会自动恢复。

由于无法保护来自系统和数据库管理员的私有数据,在不违反保密性的情况下扩展大型操作将更加困难和昂贵。

字段级加密通过分段访问实现可伸缩性

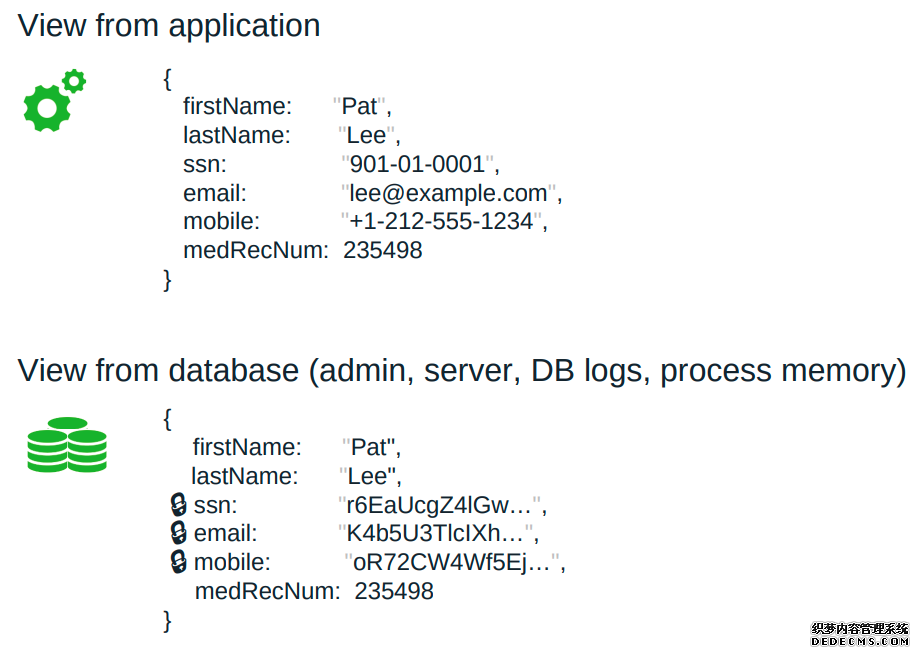

既然我们已经了解了系统管理员问题,那么我们可以看看字段级加密是如何缓解这个问题的。使用FLE,应用程序在将数据发送到数据库之前对数据进行加密,而数据库则按原样存储数据。类似地,当查询加密的数据时,将其检索并发送回应用程序,但仍然进行加密—在服务器级永远不会发生解密,实际上,服务器没有访问解密所需的密钥的权限。

由于数据在进入数据库之前就已安全加密(在从数据库返回之前从未解密),所以无论讨论的是系统管理员还是dba,系统管理员问题基本上都得到了解决。具有本地根访问权限的系统管理员可以停止、启动和升级服务,而不需要访问数据—数据库管理员也可以查看和重播正在运行的查询,而不需要查看私有内容。

说句公道话,我们只是把这个特殊的罐子往前推了几步。系统管理员和可以访问生产应用程序服务器的开发人员仍然可以看到他们不应该看到的数据——毕竟应用程序本身必须处理原始数据。

但是,这种划分仍然很有意义,因为它支持使用自动供应和第三方监控的服务,比如MongoDB的Atlas。如果没有字段级加密,HIPAA将与任何试图在第三方管理的云服务中存储受保护的健康信息的供应商进行比试。

但是,使用FLE,可以认为应用程序的数据库方面是非机密的。这反过来又使负责数据的供应商能够利用数据库集中的高级专业知识作为服务提供者。供应商还减少了受昂贵的HIPAA(或其他监管法规)物理和网络安全规则约束的系统和设备的范围。

设计目标和方法

关于加密至少应该问两个问题:它对性能的影响有多大?更重要的是,它真的安全吗?MongoDB对FLE的性能目标是10%或更少的延迟影响。在使用标准行业数据库基准的内部测试中,对高容量、读密集型工作负载的净影响为5%到10%。

同样重要的是,没有使用加密字段的应用程序不会受到影响。只加密敏感数据的应用程序——例如,在加密社会安全号码的同时将姓名以明文形式保留——所受的影响比将整个文档作为一个整体加密的应用程序要小。

当我们采访MongoDB的Kenn White时,他也强调了加密本身并不是凭空捏造的。该公司聘请了几组备受尊敬的密码学专家,他们来自学术和行业背景。它还委托著名的安全公司Teserakt对加密和应用程序安全性进行第三方审计,该公司最近因其雄心勃勃的E4协议而受到关注,该协议旨在为嵌入式设备提供实时加密。

除了获得正确的加密和性能外,MongoDB对FLE的一个最重要的目标是确保每个人都可以使用它,沐鸣开户测速采用它的障碍最小。这意味着要为包括mongodb在内的7个最流行的应用程序开发平台设计定制api。js, Python, Java,。net等等。

结论

虽然我们在这里主要关注的是MongoDB,但它并不是唯一的,甚至不是提供FLE的第一个数据库技术。一年前,一个名为Couchbase的竞争对手NoSQL数据库平台实现了FLE。亚马逊还在2017年晚些时候在其CloudFront CDN中引入了FLE来分割供应商对受保护的HTTP表单字段的访问。

就像咸单向散列密码存储迅速成为了强制性的标准,我们希望字段级加密数据库,将成为一个强制性的特性处理敏感或机密信息,为同一reasons-protecting不仅从外部攻击者从合法系统和基础设施管理员